يمكنك التواصل مع المركز عبر العديد من القنوات الإلكترونية

التوجيه العام

أصبح الأمن الإلكتروني موضوعاً في غاية الأهمية للجميع، فالهجمات الإلكترونية باتت أكثر تعقيداً ويواجه الجمهور غير المختص في مجال الأمن الإلكتروني صعوبات في تأمين أنظمته الإلكترونية. تمت صياغة هذه الضوابط الأمنية الأساسية لشرح الضوابط الأمنية التي يستطيع بل ويجدر على الجميع تنفيذها لحماية أنظمتهم الإلكترونية.

تُغطي الضوابط الأمنية الأساسية أوجه الأمن الإلكتروني التي قد يصادفها الفرد في حياته اليومية، ويُنصح بتطبيقها بالكامل لتفادي الحوادث المتعلقة بالأمن الإلكتروني.

ضوابط الدخول

أجهزة الكمبيوتر المكتبية والأجهزة المحمولة والهواتف إلخ. المُسلّمة لك من المؤسسة التي تعمل بها لا ينبغي استخدامها من قبل أي شخص آخر من أفراد الأسرة أو الأصدقاء. وفي حالة الاستخدام المشترك للحاسوب، فيتعين إنشاء حسابات لعدة مستخدمين. أما في حالة استخدام الأطفال للكمبيوتر المكتبي أو الكمبيوتر المحمول أو الجهاز اللوحي، فلا بد من تفعيل خاصية الحماية. ويجب تزويد أجهزة الكمبيوتر المكتبي والكمبيوتر المحمول والأجهزة اللوحية بحافظ للشاشة، يقوم بإغلاق الجهاز وتسجيل الخروج التلقائي بعد مرور فترة زمنية محددة، مثل 10 دقائق.

استخدام وسائل التواصل الاجتماعي

اختر كلمات مرور قوية لحسابات مواقع التواصل الاجتماعي، على أن تكون مختلفة لكل حساب. قم بإغلاق الحسابات التي لم تستخدمها منذ وقتٍ طويل، واستخدم عنوان بريد إلكتروني مختلف لكل حساب من حسابات التواصل الاجتماعي. اعلم أن كل المعلومات التي تعرضها عبر وسائل التواصل الاجتماعي سيطّلع عليها عدد كبير من المجموعات المختلفة من الجمهور.

التوعية

على جميع مستخدمي الحواسيب والحواسيب المحمولة أو الأجهزة اللوحية الوعي والدراية بضرورة تشغيلها بطريقة آمنة، مع الأخذ في الحسبان التوجهات أو الهجمات المستحدثة.

النسخ الاحتياطية

يجب عمل نسخ احتياطية بانتظام، مرة أسبوعياً بحد أدنى، على وسائط تُخزن بشكلٍ منفصل عن الحاسوب أو الحاسوب المحمول. كما يُمكن استخدام برمجيات خاصة لتسهيل تلك العملية.

وظائف الحماية الأمنية

يجب استخدام جدران حماية متطورة للتصدي للبرمجيات الضارة، والتأكد من كونها مُحدثة. كما ينبغي تنفيذ التعديلات والتحديثات الأمنية من المصادر الموثوقة (مثل مايكروسوفت، وأكروبات، وغير ذلك) كُلما طُلب منك ذلك. كما ينبغي تحديث تطبيقات الهاتف المتحرك واستخدام أحدث إصداراتها.

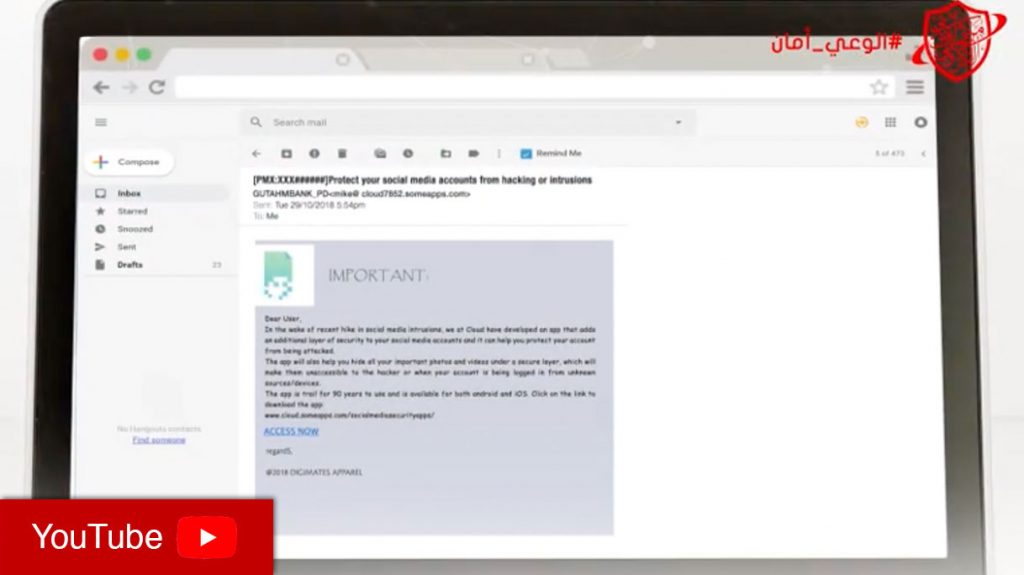

البريد الإلكتروني والإنترنت

أي شخص يستخدم البريد الإلكتروني يجب أن يكون له حساب بريد إلكتروني خاص به. عند استلام رسائل البريد الإلكتروني، يجب التحقق من صحتها قبل الضغط عليها. بالإضافة إلى ذلك، لا بد من الانتباه عند الضغط على الروابط الموجودة بالرسائل الإلكترونية أو عند فتح مرفقاتها. امتنع عن تزويد أي شخص ببيانات التعريف/التحقق – واعلم أن المصارف أو غيرها من المؤسسات لن تطلب كلمة مرورك، وفي حالة تم طلب كلمة المرور، فاعلم أنها من المحتمل أن تكون محاولة احتيال. ونحيطك علماً بأن الرسائل الإلكترونية غير المحمية يُمكن اختراقها بسهولة، ولا ينبغي استخدام البريد الإلكتروني العادي في إرسال المعلومات الحساسة أو السرية. ويُنصح باستخدام حاجز لاستبعاد الرسائل غير المرغوبة. أما عند استخدام الإنترنت، فإن المواقع ذات الشهادات الأمنية أو العناوين البادئة بـ https:// تُعتبر آمنة، بينما غيرها قد لا تكون كذلك. ولا بد من أخذ الحيطة عند الدخول إليها أو تحميل أو فتح الملفات.

مشاركة المعلومات

عند استخدام وحدات الذاكرة وأقراص التخزين يجب أن تكون من مصادر موثوقة (إقرأ المزيد حول هذا الموضوع في محور البريد الإلكتروني والإنترنت). كما يجب تجنب نسخ المعلومات المهمة أو السرية على وحدات أو أقراص التخزين.

الشبكات اللاسلكية

أي شبكة لاسلكية يتم استخدامها يجب أن تكون محمية بواسطة كلمة مرور قوية. كما يتعين الفصل ما بين شبكات الضيوف (ذات كلمات المرور السهلة لتمكين الضيوف من تسجيل الدخول) والشبكة اللاسلكية المخصصة للاستخدام الداخلي. هذا ويتعين استخدام شبكة الواي فاي المحمية (WPA2)

التعرف على الهوية والتحقق منها

يجب استخدام المقاييس الحيوية للتحقق من هوية المستخدم (مثل البصمة) عند الدخول إلى حساباتك الإلكترونية. وإذا لم يتسنَ ذلك، فينبغي اختيار كلمة مرور قوية، مكونة من 8 رموز -بالحد الأدنى- تتضمن الأحرف الكبيرة والصغيرة، والأرقام والرموز الخاصة. هذا ويُفضل تجنُب الكلمات العادية، والأسماء، وتواريخ الميلاد، وغير ذلك. ولا يجب أبداً كتابة كلمات المرور بدفاتر الملاحظات على سبيل المثال أو مشاركتها مع الآخرين مطلقاً، كما ينبغي تغييرها باستمرار، وفي هذه الحالة يُمكن الاستعانة بتقنية مدير كلمة المرور. وإذا ما أتاحت المواقع الإلكترونية استخدام خاصية التحقق بخطوتين، فيجب اعتماد تلك الميزة. ولا يجب أبداً استخدام كلمة المرور ذاتها للدخول إلى حساباتك الإلكترونية المختلفة.